14 Abr Dos estudiantes de la UA detectan un fallo en ‘Whatsapp’ que puede bloquear cuentas

Dos estudiantes de la Universidad de Alicante han detectado un error de seguridad en la aplicación de mensajería instantánea Whatsapp que puede conseguir bloquear cuentas de usuarios por horas, e incluso para siempre. Su hallazgo y posterior publicación en Forbes, ha conseguido que la empresa propiedad de Facebooksolucione, al menos parcialmente, la vulnerabilidad gracias a los informáticos alicantinos Luis Márquez y Ernesto Canales. ¿Cuál es el error y cómo han llegado a descubrirlo? Márquez cuenta a Alicante Plaza los detalles. El peligro que estos informáticos han detectado es que, con solo tener el número de teléfono de una “víctima potencial”, otra persona puede conseguir, en cinco minutos, bloquear su cuenta al menos durante doce horas. Algo que, aseguran “si se combina con el phising puede ser bastante más peligroso”.

La clave de esta vulnerabilidad está, precisamente en la combinación de dos herramientas de verificación que dispone la aplicación de mensajería para evitar la suplantación de identidad o evitar su uso si roban o se pierde un teléfono. “Son dos usos que, por separado benefician al usuario, pero que unidos con una mala intención, pueden tener consecuencias dañinas para la persona víctima de un potencial ataque”, según asegura Márquez. Usando maliciosamente estas dos posibilidades, como si escribiera desde un nuevo terminal de la víctima, alguien puede desactivar una cuenta de Whatsapp y evitar que otra persona vuelva a entrar.

El problema potencial que hallaron los alicantinos

Según cuenta a este diario Luis Márquez, una de las claves aparece cuando se instala la aplicación por primera vez en un teléfono. Desde la compañía envían un código de seis dígitos a través de SMS para poder verificar una cuenta en la app. Una vez hecho este paso, la persona ya puede usar Whatsapp. En un contexto normal, aporta seguridad, pero si alguien introduce mal el código un número determinado de ocasiones, la multinacional, por seguridad, bloqueará la cuenta por doce horas, y saldrá un pop up en la app avisando de ello. La clave es que la víctima del ataque podría no percatarse, -o, en cualquier caso, no hacer nada- porque el atacante estaría introduciendo esas claves desde otro teléfono.

Este hecho por sí solo, no supondría un problema para la víctima a menos que la persona desactivara en ese momento la app. Pero el peligro mayor llega con la suma de otro movimiento. Si el atacante envía un correo suplantando a la víctima por “cuenta perdida o robada” a Whatsapp, introduciendo su teléfono para que lo desactiven, la app podría enviar una respuesta automática cumpliendo con esa petición. En ese momento, sin el consentimiento real de la víctima, se inicia un proceso automático que cierra sesión de la cuenta.

Tras este proceso, la víctima sí que detecta que su cuenta no funciona a través de un mensaje de la aplicación, que deja de responder. Cuando la persona atacada trata de recuperar la cuenta, la app le pide un código de verificación que no llegará a poder introducir porque “ya ha intentado registrar el teléfono recientemente” – el paso de verificación especificado anteriormente y realizado de forma maliciosa por el atacante- y obligaría a la persona dueña de la cuenta a esperar sin poder hacer nada más. La situación puede desembocar en un ciclo sin salida de envío y respuesta de códigos que no conseguirán desbloquear la cuenta.

Solución -al menos parcial- tras la detección del error

Después de detectar este problema a mediados de marzo de este año, los dos estudiantes de informática de la UA trataron de ponerse en contacto con Whatsapp a través de correo electrónico para advertirles del fallo, pero, según cuenta Márquez, “la compañía automatiza los correos, y recibimos tres respuestas de un bot. La cuarta sí que fue la respuesta de una persona, con firma, pero envió una contestación predefinida”, por lo que no pudieron comunicarse eficazmente.

Así, decidieron escribir a medios de comunicación contando el hallazgo y fue un redactor de Forbes quien les hizo caso por primera vez y comprobó la veracidad del hallazgo. De este modo, el periodista especializado en ciberseguridad, publicó un artículo recientemente explicando esta vulnerabilidad. “Este redactor nos explicó que logró ponerse en contacto con responsables de Whatsapp antes de publicar el artículo, pero que no recibió una respuesta clara de ellos”, afirma uno de los informáticos alicantinos que se percató del fallo de seguridad.

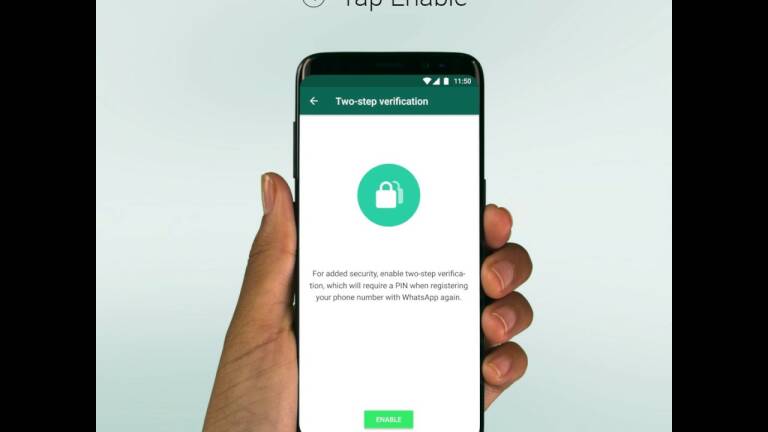

Ahora, tras hacerse público, si se activa en Whatsapp la opción de “verificación en dos pasos” la persona puede, al menos, tener una herramienta de defensa ante un potencial ataque. “Aunque se trata de una opción que muy poca gente conoce”. Además, desde la multinacional han limitado el envío de correo de “pérdida o robo de móvil” a solo una vez por usuario. Se tratan, según asegura Márquez de parches y algunos asideros de seguridad, aunque no eliminan por completo la amenaza, -al menos hasta el momento de la redacción de este artículo-. No obstante, al menos ahora hay posibilidad de defensa, hace unos días no había solución, según explica Márquez. Este hallazgo también ha sido publicado en otros medios como The Telegraph o The Sun.

¿Cómo dieron con la clave?

Los responsables de la detección de la vulnerabilidad en Whatsapp Luis Márquez y Ernesto Canales se conocieron estudiando Informática en la UA. Canales está finalizando sus estudios en la universidad alicantina y Márquez ahora está en Madrid realizando un Máster de Ciencia de Datos. El Trabajo de Fin de Máster (TFM) de Márquez está centrado en el análisis de datos de Whatsapp. Precisamente, analizando juntos varios detalles de la aplicación, dieron con los pasos de “qué hacer si se perdía el móvil” y los pasos “nos generaron muchas dudas, empezamos a dar vueltas a las posibilidades y hallamos la vulnerabilidad”.

Para probar si era cierta o no su sospecha “discutimos mucho sobre cómo hacer pruebas de este potencial error y como no queríamos probarlo con otros usuarios, lo hicimos con un segundo número de teléfono mío que tengo para hacer pruebas para mi TFM”. Allí comprobaron la vulnerabilidad y que puede llegar a ser permanente. “He tenido que comprar mucho teléfonos prepago por estas pruebas”, afirma.

Ahora, su hallazgo es público y esperan que la aplicación pueda corregir por completo este potencial peligro para los usuarios de la famosa aplicación de mensajería instantánea.

La Fundación de empresarios valencianos en Madrid, Conexus, recomienda esta noticia de AlicantePlaza